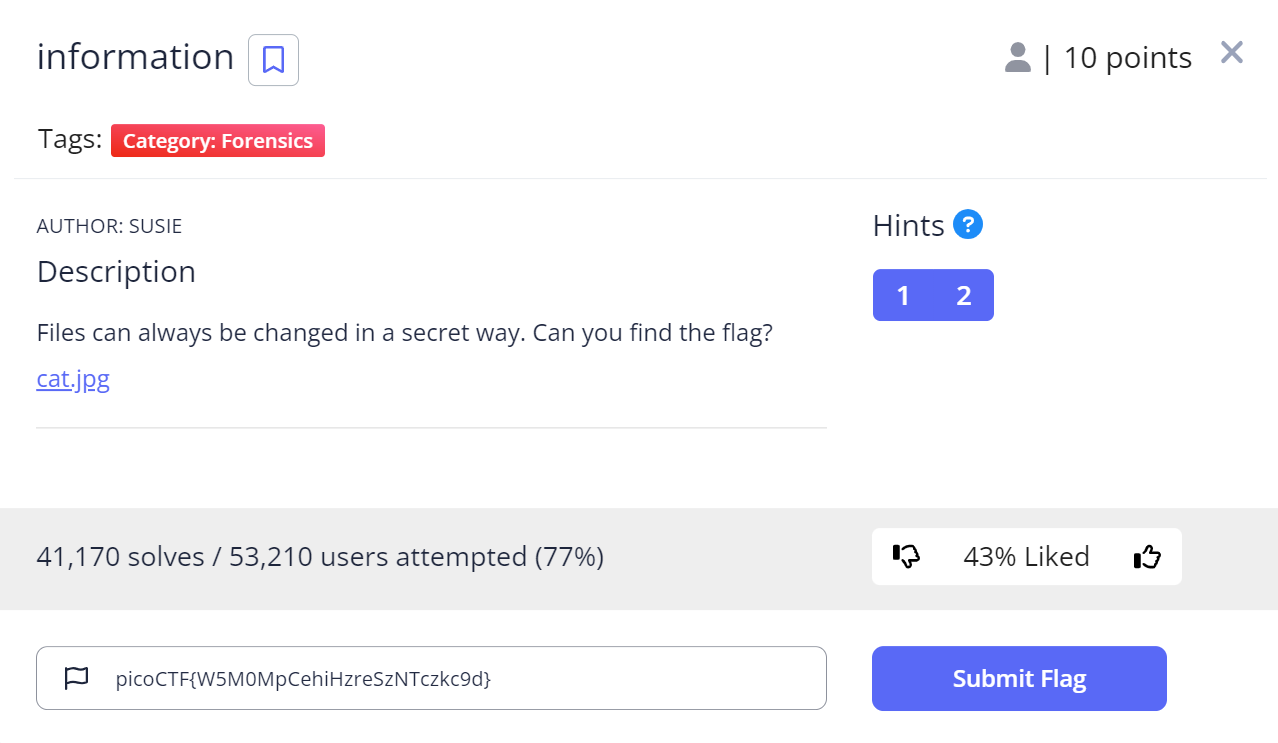

문제 풀이

(1) cat.jpg를 눌러 파일을 다운로드 해준다.

(2) 사진에 숨겨진 내용이 있는지 없는지 살펴보았지만 flag로 추정되는 내용은 찾을 수 없다.

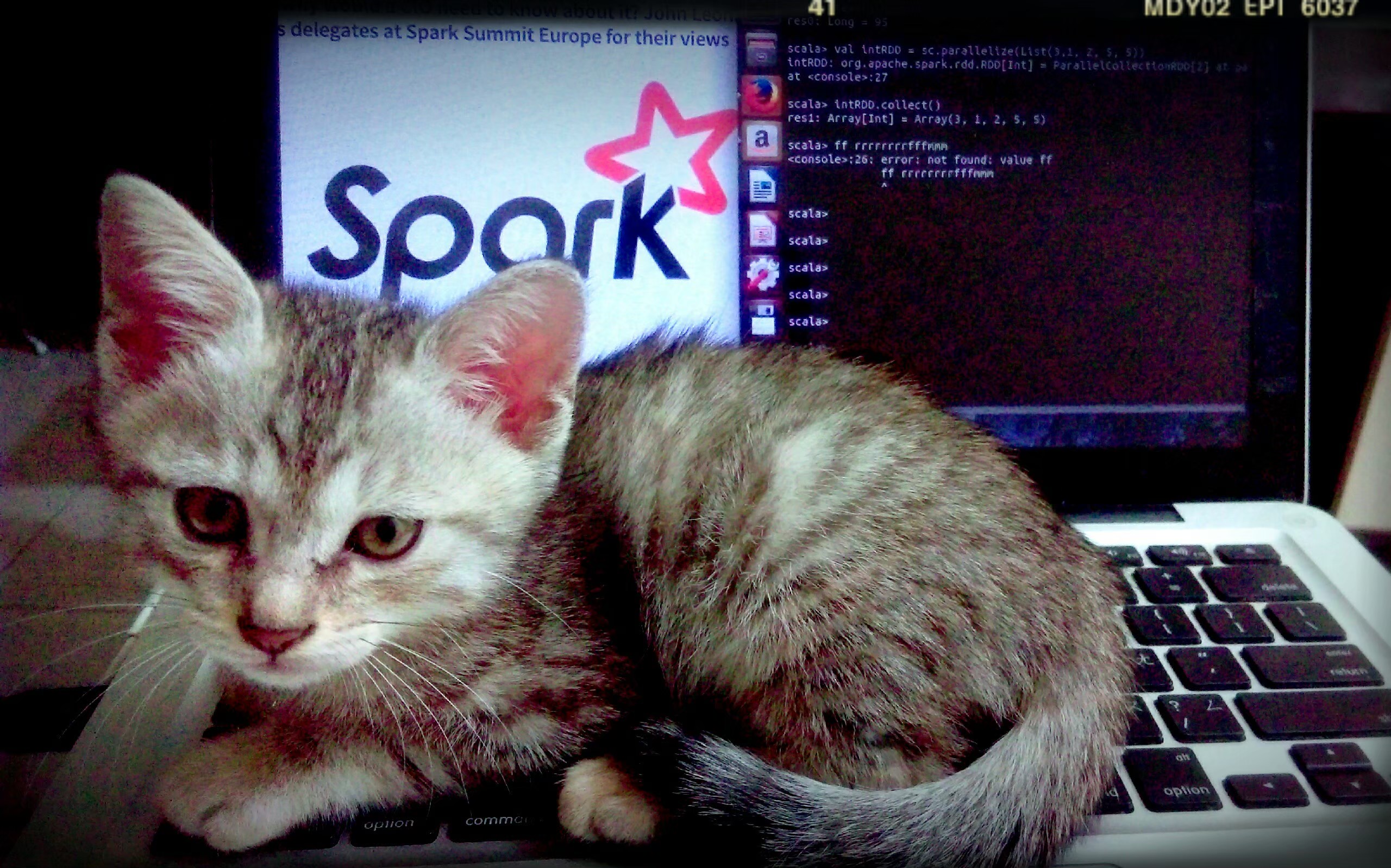

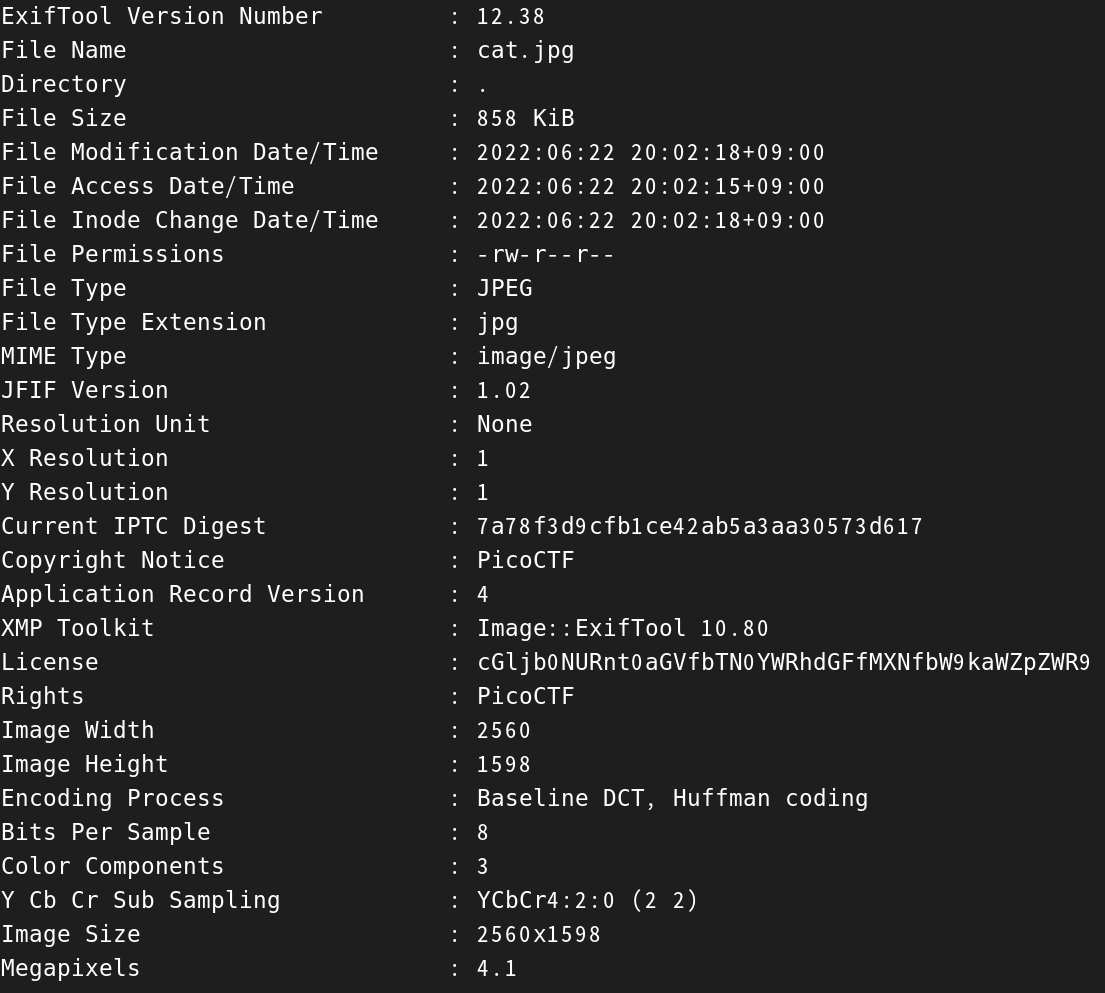

(3) 리눅스로 cat 파일의 메타 데이터를 확인해준다.

이미지 파일의 메타 데이터를 확인하는 명령어는 exiftool이다.

메타 데이터(meta data)란 어떠한 데이터를 설명해주는 데이터이다.

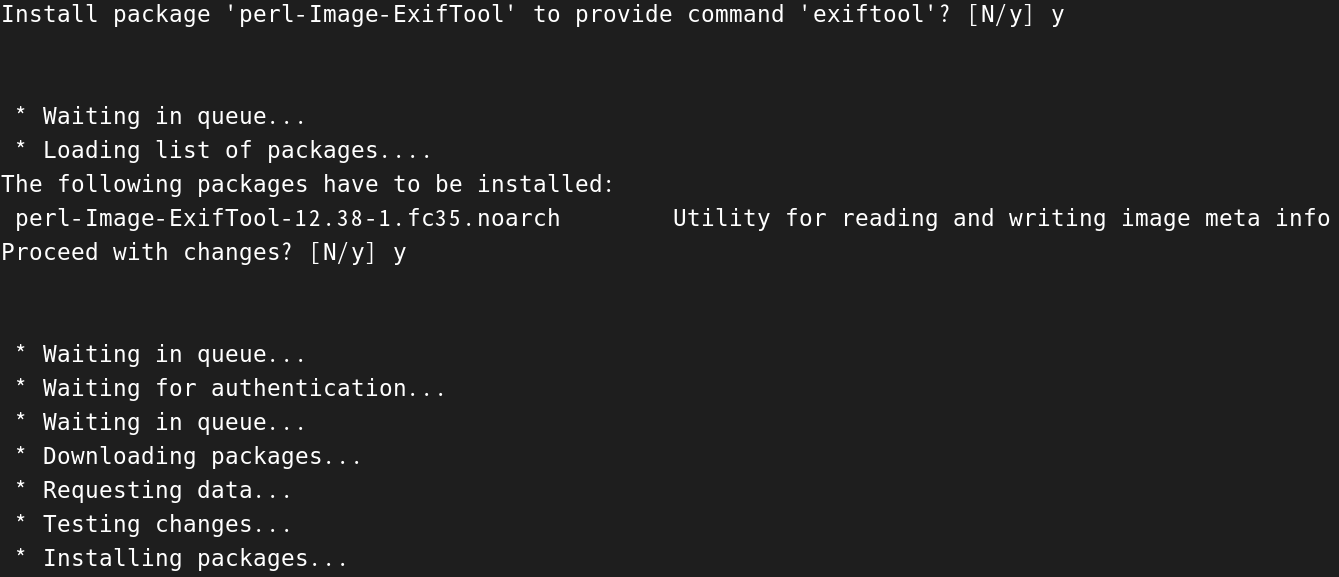

(4) exiftool을 사용할 수 있는 패키지가 설치되어 있지 않아 설치해주었다.

(5) 다운로드 후 exiftool cat.jpg를 입력해 cat.jpg의 메타데이터를 확인할 수 있다.

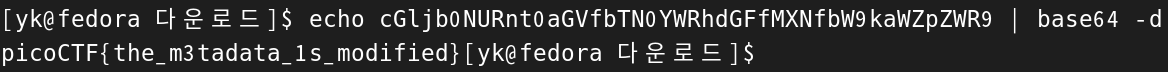

(6) License 옆 문장을 base64 방식으로 디코딩 해주면 flag를 알 수 있다.

따라서 flag는

picoCTF{the_m3tadata_1s_modified}

'CTF' 카테고리의 다른 글

| [UMassCTF2025] forensic_Mascrotrace (1) | 2025.04.21 |

|---|---|

| [UMassCTF2025] forensic_No Updates (0) | 2025.04.21 |

| picoCTF 2021 | Mod 26 (0) | 2022.06.22 |

| picoCTF 2021 | Wave a flag (0) | 2022.06.22 |

| picoCTF 2021 | Obedient Cat (0) | 2022.06.22 |